- Горячие темы:

- Штрафы ПДД в Украине 2025

Угнать авто можно с помощью троянов и радиоперехвата

Центр встроенных систем безопасности автомобиля (CAESS), объединяющий специалистов Вашингтонского университета и Калифорнийского университета в Сан-Диего (UCSD), провёл оценку автомобилей с точки зрения электронных уязвимостей.

Используя различные хакерские методики, специалисты смогли получить контроль практически над всеми электронными блоками управления (ECU), каковых насчитывается несколько десятков. Это позволило включать и выключать двигатель, управлять системой торможения, приборами освещения, замками и другими системами. При этом любые действия водителя игнорировались.

Новая работа также проведена инженерами CAESS под руководством профессора Стефана Сэведжа из UCSD. Она дополняет предыдущую, концентрируясь на самых чувствительных «болевых точках».

Одной из серьёзных проблем названо телефонное оборудование в машинах представительского класса. Через него можно внедрить вредоносный код во всю электронику на борту. Контроль над транспортным средством можно получить даже после запуска троянской программы со смартфона, соединившись с автомобильным Bluetooth.

Ещё одним «дырявым» местом эксперты посчитали стереосистему, которая обычно интегрирована с другими приборами. Исследователям удалось продемонстрировать захват контроля с помощью заражённого MP3-файла. Более того, если автомобиль оборудован технологией «самопарковки», его можно ещё и дистанционно угнать.

В январе наглядный способ угнать машину с бесконтактным доступом продемонстрировала исследователей под руководством Серджана Капкуна из швейцарской компании ETH.

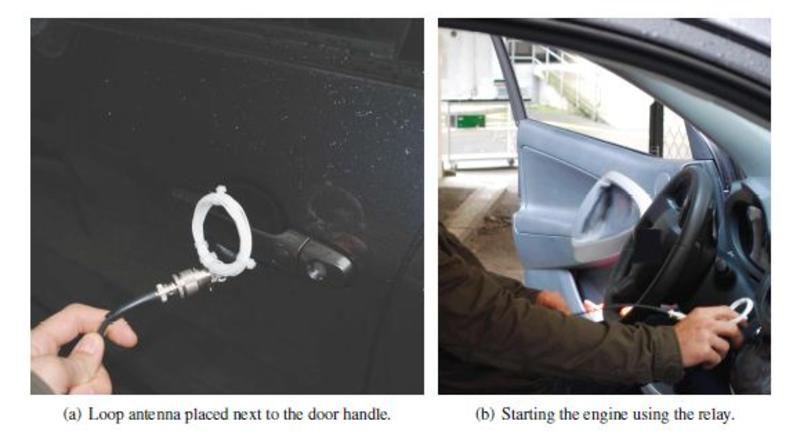

Экспериментаторы успешно разблокировали 10 автомобилей восьми разных производителей, причем они не только получили доступ в салон, но и запустили двигатели всех испытанных образцов. При этом они выяснили, что взломать коды трансмиттеров возможно, даже если ключ находится в 100 метрах от автомобиля, а сам процесс взлома длится доли секунды.

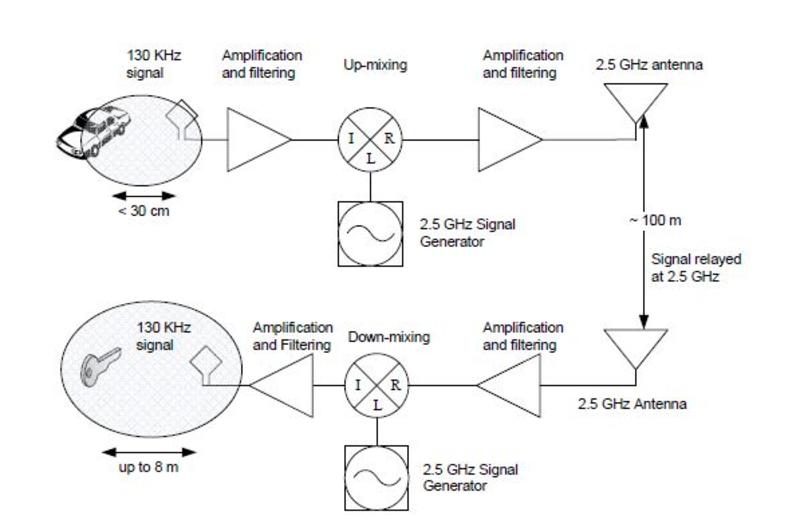

Технология взлома проста до безобразия: исследователи использовали две антенны, которые усиливали сигнал трансмиттеров на большем расстоянии таким образом, что автомобиль распознавал свой же оригинальный ключ и открывал замок и разблокировал зажигание. Условия эксперимента таковы: одна антенна должна находиться в непосредственной близости к автомобилю, другая— в радиусе восьми метров от ключа.

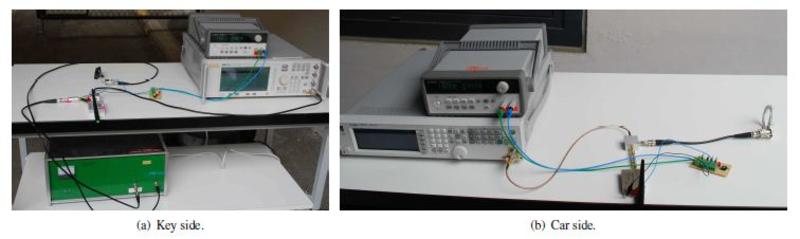

Было проведено два вида эксперимента: с использованием проводных и беспроводных антенн. По словам Капкуна, стоимость такого комплекта для взлома колеблется от $50 до $1000, в зависимости от производителя автомобиля и степени защиты радиосигнала.

Самый благоприятный сценарий угона выглядит так: угонщики могут поджидать «жертву» на парковке крупного магазина, при этом один из злоумышленников находится вблизи от автомобиля, а второй следует за владельцем автомобиля, обладателем ключа. Поскольку антенна перехватывает сигнал ключа в радиусе восьми метров, угонщик может находиться рядом с владельцем машины, не вызывая никаких подозрений.

Исследователи также предложили вариант защиты от подобных действий: владелец автомобиля вполне в состоянии изолировать ключ и заглушить его передатчик, используя металлический чехол. Либо сами автопроизводители могут оснастить ключи кнопками полного отключения трансмиттеров, и владелец сможет отключать ключ, как только выйдет из машины. Однако, как заметил Капкун, эти меры сводят на нет все удобство использования систем бесконтактного доступа.

Теоретически также возможно разработать специальные беспроводные протоколы, которые будут подтверждать системе, что ключ находится в непосредственной близости от автомобиля, однако, по словам Капкуна, пока таких технологий нет.

Дэвид Вагнер, профессор информатики университета Беркли в Калифорнии, считает, что данное исследование поможет производителям сделать системы бесконтактного доступа более совершенными, но главная их опасность на данный момент— это то, что автомобиль может быть угнан ненасильственным методом, а владелец об этом никак не сможет узнать, пока не вернется на место парковки.